Die TOP 20 SAP IT Basis-Tabellen mit besonderem Schutzbedürfnis in SAP S/4HANA

SAP S/4HANA ist eine weitreichende Business-Suite, die in vielen Unternehmen auf der ganzen Welt eingesetzt wird. Die Software ermöglicht es Unternehmen, Geschäftsprozesse wie für das Finanz- und Rechnungswesen, den Einkauf und Vertrieb sowie das Personalmanagement zu automatisieren, die Prozesse miteinander zu verknüpfen und zu optimieren. Somit kommen bei großen Unternehmen schier endlose Datenmengen zusammen. In der komplexen und datenintensiven Welt von SAP S/4HANA und SAP Fiori bilden die SAP-Basis-Tabellen das Fundament für reibungslose Geschäftsprozesse. Als Herzstück der Systemadministration beinhalten sie die grundlegenden Systemvoraussetzungen und -daten sowie sensible und geschäftskritische Informationen. Einige dieser Basis-Tabellen sind jedoch besonders kritisch für die IT-Sicherheit des Systems. Diese Daten sind von entscheidender Bedeutung für die Lauffähigkeit des Systems und unterliegen daher einem besonderen Schutzbedürfnis.

In diesem Blog werfen wir einen genaueren Blick auf die „TOP 20 SAP-Basis-Tabellen mit besonderem Schutzbedürfnis“, um zu verstehen, warum der Schutz dieser Daten von höchster Priorität ist und wie Unternehmen durch geeignete Sicherheitsmaßnahmen die Integrität und Vertraulichkeit ihrer Informationen gewährleisten können. Tauchen Sie mit mir ein in die Welt dieser bedeutenden Tabellen und die Herausforderungen, die mit ihrer Sicherung einhergehen. Zunächst werde ich initial auf das Thema Schutzbedürfnis von SAP-Basis-Tabellen eingehen und daraufhin auch 20 explizite kritische Tabellen in diesem Umfeld und ihre Bedeutung für die IT-Sicherheit in SAP S/4HANA aufzeigen. Im Zuge dieser Analyse stelle ich dann auch Möglichkeiten dar, wie sie die Sicherheit dieser Tabellen erhöhen und dauerhaft monitoren können.

Allein in einem SAP S/4HANA Core System mit zugrundeliegender SAP HANA Datenbank gibt es tausende verschiedene Tabellen, deren Zahl mit jedem zusätzlichen Modul und Add-Ons exponentiell ansteigt. Daher sind die nachfolgenden SAP-Basis-Tabellen primär auf die IT Komponente BC fokussiert, da sie wichtige Bestandteile eines laufenden und betriebsbereiten SAP S/4 HANA Systems darstellen. Die genannten kritischen Basis-Tabellen sind jedoch nur ein Teil der SAP IT Basis-Tabellen, die in SAP S/4HANA vorhanden sind. Sie werden im weiteren Verlauf der einfachheitshalber SAP Basis-Tabellen genannt. Zudem können Sie die nachfolgenden Informationen auch zum großen Teil analog für das SAP ERP (ECC) anwenden.

Table of Contents

Die fünf wichtigsten Gründe für das besondere Schutzbedürfnis von Tabellen in SAP S/4HANA

Tabellen in SAP S/4HANA haben oft ein besonderes Schutzbedürfnis, weil sie sensible, systemimmanente und geschäftskritische Daten beinhalten. Diese Daten können nicht nur Informationen über Finanzen, Personal, Kunden, Lieferanten, Produktionspläne, geistiges Eigentum und andere geschäftliche Prozesse enthalten. Oftmals wird leicht übersehen, dass vor allem die SAP Basis-Tabellen einen Grundpfeiler für das gesamte SAP S/4HANA System darstellen. Sie enthalten bspw. das notwendige Customizing, Stammdaten, Bewegungsdaten und stellen somit die technische Grundlage für ein laufendes und upgradefähiges ERP-System bereit. Daraus ergibt sich ein besonderes Schutzbedürfnis, damit all diese Daten vor unbefugtem Zugriff, Manipulation, Verlust oder Beschädigung geschützt sind. Es gibt fünf wichtige allgemeine Gründe, warum Tabellen in SAP S/4HANA geschützt werden müssen:

1. Datenschutz und Compliance

Viele der in den Tabellen gespeicherten Informationen unterliegen Datenschutzvorschriften und rechtlichen Bestimmungen. Unternehmen müssen sicherstellen, dass sie diese Daten angemessen schützen und nur autorisierten Benutzern zugänglich machen.

2. Datenintegrität

Tabellen speichern oft Daten, die für den ordnungsgemäßen Betrieb des Unternehmens unerlässlich sind. Eine unbeabsichtigte oder böswillige Änderung dieser Daten könnte zu Fehlfunktionen und Betriebsstörungen führen.

3. Zugriffskontrollen

Durch die Einführung von Schutzmaßnahmen können Unternehmen sicherstellen, dass nur berechtigte Mitarbeiter auf die jeweiligen Tabellen zugreifen können. Dies hilft, Sicherheitslücken zu minimieren und unautorisierte Zugriffe zu verhindern.

4. Risikomanagement

Unternehmen müssen die Sicherheitsrisiken bewerten und entsprechende Sicherheitsmaßnahmen ergreifen, um mögliche Bedrohungen für ihre Daten zu minimieren. Hierbei spielt auch ein kundenspezifisches Risikoregelwerk eine tragende Rolle.

5. Geschäftsgeheimnisse

Einige Tabellen enthalten proprietäre Informationen, die für das Unternehmen von strategischer Bedeutung sind. Der Schutz dieser Geschäftsgeheimnisse ist entscheidend, um Wettbewerbsvorteile zu erhalten und potenziellen wirtschaftlichen Schaden zu verhindern.

Denken Sie bitte immer daran, es liegt in der Verantwortung eines jeden Unternehmens, diese Sicherheitsfunktionen angemessen zu konfigurieren und zu verwalten, um die Integrität, Vertraulichkeit und Verfügbarkeit ihrer Daten zu gewährleisten.

Um diese Schutzbedürfnisse zu erfüllen, gibt es in SAP S/4HANA verschiedene Sicherheitsmechanismen wie ein ordnungsgemäßes Berechtigungsmanagement nach „Need-to-know“-Prinzip oder auch eine aktive Tabellenprotokollierung und dessen Monitoring. Letzteres bedingt eine aktive Protokollierung in der Transaktion SE13 sowie die richtige Konfiguration per RSAU_CONFIG. Ab SAP Netweaver 7.50 gibt es für das Security Audit Log (SAL) neue Transaktionen (SAP Hinweis 2191612). Für die Konfiguration des Security Audit Logs wird die Transaktion RSAU_CONFIG und nicht mehr die Transaktion SM19 verwendet. Sie können jedoch auch von der Transaktion SM19 dann in die RSAU_CONFIG_MAINT oder RSAU_CONFIG_SHOW direkt abspringen. Für weitere Informationen zum SAL schauen sich doch gerne den Blog zu diesem Thema von meinem Kollegen Adam Egeric an.

Zugriffsszenarien auf SAP-Tabellen

Bevor wir uns die kritischen Tabellen in SAP S/4HANA im Detail anschauen, möchte ich kurz ein paar Worte zu den Zugriffszenarien anmerken. Es gibt in Summe vier Möglichkeiten im SAP Standard auf Tabellen zuzugreifen. All die folgenden Zugriffsszenarien müssen Sie mindestens beachten und restringieren, um einen ungewollten oder sogar schädlichen Zugriff auf kritische SAP-Tabellen zu vermeiden bzw. zu unterbinden.

1. Zugriff per SAP GUI Business Transaktion oder SAP Fiori-Apps

Je nach Jobfunktionen einzelnen Endbenutzer werden auch unterschiedliche Tabellen durch deren tägliche Arbeit im SAP-System angefasst und bearbeitet. Somit greift bspw. ein Finanzbuchhalter per Transaktionen wie FB01, FS00, FD01 oder FK01 auch auf Daten der zentralen FI/CO Tabelle ADCOCA zu und ändert diese gegebenenfalls. Dies gilt natürlich auch äquivalent für die entsprechenden SAP Fiori Apps. Daher muss man schon bei den Jobfunktionen den Zugriff per Berechtigungsausprägung genaustens nach dem need-to-know Prinzip eingrenzen, um die Daten gem. den Vorgaben zu schützen. Sonst kann es schnell dazu kommen, dass Bearbeiter bspw. gewollt oder ungewollt Datensätze von Kreditoren oder Debitoren oder deren feste Zugehörigkeit zu den entsprechenden Buchungskreisen oder Kostenarten willkürlich ändern können.

2. Zugriff per Administrationstransaktion

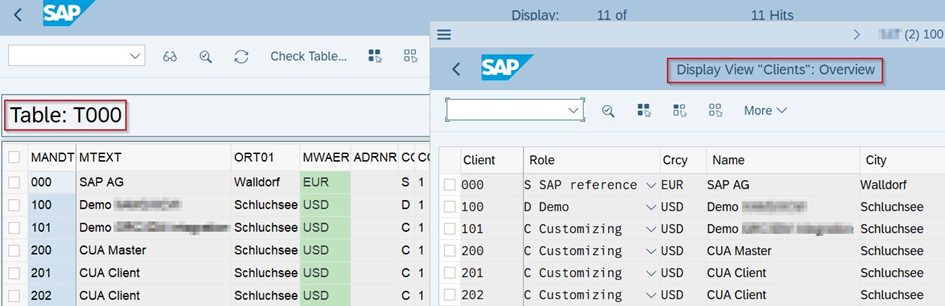

Besonders Basis Administratoren haben weitläufige und kritische Berechtigungen im SAP System, da sie aus ihrer Jobfunktion heraus natürlich auch das ganze System betreuen und pflegen müssen. So ist bspw. nicht nur ein direkter Zugriff auf die Tabelle T000 kritisch, sondern auch die dazugehörige Administrationstransaktion SCC4, über welche man dann die Tabelle T000 pflegen kann.

3. Zugriff per Basis Transaktionen für Tabellenzugriffe

Einen direkten Zugang auf Tabellen per Anzeige oder auch Änderungen werden im SAP Standard durch Transaktionen wie SE16, SE16N, SE16N_EMERGENCY, SE16H, S416N, S4H16N oder SM30 ermöglicht. Diese generischen Zugriffe sind sehr kritisch und deren Zuweisung zu Jobfunktionsrollen sollte auf produktiven Systemen unbedingt vermieden werden. Nutzen Sie stattdessen Parametertransaktionen, wodurch Sie dann direkt in diese vorgesehene Tabelle abspringen können, ohne bei richtiger Einstellung den initialen Selektionsbildschirm auf alle Tabellen zu bekommen.

Wie Sie sich im Handumdrehen eine eigene Parametertransaktion bauen können und was Sie dabei beachten müssen, hat meine Kollegin Annika Braun in Ihrem Blog ausführlich beschrieben.

4. Zugriff per Debugger

Ein weiterer kritischer Zugriff, wenn nicht sogar der mit Abstand kritischste Zugriff auf jegliche Daten in einem SAP-System sind die Debugging-Berechtigungen, welche per Berechtigungsobjekt S_DEVELOP ermöglicht werden. Somit müssen Sie genaustens darauf achten, dass diese Berechtigungen, wenn möglich nur per Notfallbenutzerkonzept oder höchstens als Anzeigerechte in geringem Umfang auf einem produktiven System bereitgestellt werden. Sonst ist es möglich, sämtliche Zugriffskontrollen in einem SAP System auszuhebeln und auf sämtliche Daten anzeigen und ändernd zuzugreifen.

Die 20 kritischsten Basistabellen und deren Inhalte in SAP S/4HANA

Tabellen in SAP S/4HANA sind die grundlegenden Datenspeicher in SAP S/4HANA. Sie enthalten Daten, die für verschiedene Geschäftsprozesse erforderlich sind, wie beispielsweise Kunden- und Lieferantenstammdaten, Finanzbuchhaltungsdaten, Materialstammdaten und viele mehr. Es gibt dabei eine Vielzahl von SAP-Basis-Tabellen in SAP S/4HANA, die alle dazu beitragen, die Geschäftsprozesse IT seitig zu unterstützen. Anbei finden Sie nun eine Auswahl von kritischen SAP Basis-Tabellennamen:

(alphabetisch sortiert)

1. AGR_1251 – Berechtigungsdaten in Rollen

Die Tabelle AGR_1251 ist eine Customizing-Tabelle, die Informationen über die Verwendung von Berechtigungsobjekten und ihren zugehörigen Werten in Rollen enthält. Diese Tabelle ist Teil des Berechtigungskonzepts in SAP und wird verwendet, um bestimmte Aktionen oder Geschäftsprozesse mit spezifischen Berechtigungen zu verknüpfen, basierend auf den zugrundeliegenden Rollen. Somit beinhaltet sie sensible Daten über Zugriffsrechte und ist somit stark schutzbedürftig gemäß Datenschutzrichtlinien, Vorbeugen unkontrollierter Zugriffe sowie Vermeidung der Beeinträchtigung von Geschäftsprozessen.

2. AGR_USERS – Rollen-Benutzer-Zuordnung

Diese Tabelle enthält Informationen zu den Zuordnungen von Rollen, die den Benutzern im System zugewiesen sind. Sie enthält somit Informationen darüber, welche Berechtigungen und Zugriffsrechte den Benutzern mit diesen Rollenprofilen gewährt werden. Es ist wichtig, dass der Zugriff auf die Tabelle AGR_USERS und die Verwaltung von Berechtigungsrollen in einem SAP-System streng kontrolliert wird, um sicherzustellen, dass nur autorisierte Benutzer die entsprechenden Zugriffsrechte erhalten. Eine sorgfältige Berechtigungsvergabe ist entscheidend, um die Sicherheit des SAP-Systems zu gewährleisten und unbefugte Zugriffe auf sensible Daten oder Funktionen zu verhindern.

3. CDHDR und CDPOS – Änderungsprotokolle

Die SAP-Tabellen CDHDR (Änderungsbelege – Kopfdaten) und CDPOS (Änderungsbelege – Objekte) sind Teil des Änderungsbeleg-Systems in SAP und enthalten Informationen über Änderungen an bestimmten Objekten im SAP-System. Diese Tabellen werden für das Änderungsmanagement verwendet, um die Nachverfolgung und Dokumentation von Änderungen an kritischen Daten oder Konfigurationen zu ermöglichen. Sie sind daher von entscheidender Bedeutung für die Überwachung von Änderungen an kritischen Daten und zur Unterstützung von Compliance-Anforderungen sowie Nachvollziehbarkeit.

4. DD02L – Tabellendefinitionen

In SAP beinhaltet die Tabelle DD02L wichtige Informationen über Datenobjekte, die im Data Dictionary des SAP-Systems definiert sind. Das Data Dictionary ist eine zentrale Komponente, die die Definition und Verwaltung von Datenstrukturen und -elementen ermöglicht, die in der Datenbank gespeichert werden. Daher ist diese Tabelle kritisch. Änderungen oder Manipulationen an den Datenobjekten im Data Dictionary könnten zu schwerwiegenden Problemen im SAP-System führen, wie z. B. Dateninkonsistenzen, unerwartete Fehler oder sogar Datenverlust.

5. E070 und E071 – Änderungsinformationen im Transportmanagement

Die SAP-Tabellen E070 (Informationen über Transportaufträge und Transportnummern) und E071 (Änderungsbelege von Repository-Objekten in Transporten) sind auch beide Teile des Änderungsbeleg-Systems in SAP und dienen der Verwaltung von Änderungen von Transportaufträgen. Sie bieten Einblicke in den Entwicklungsprozess, die Änderungshistorie und die Transporte von Entwicklungsobjekten zwischen verschiedenen Systemen. Daher sind diese Tabellen schutzbedürftig, da sie wichtige Informationen über Änderungen an kritischen Objekten im SAP-System enthalten und die Integrität des Entwicklungs- und Änderungsprozesses gewährleisten sollen.

6. JEST und JCDS – Status- und Änderungsverfolgung

Die Tabellen JEST (Änderungsbelege – Objektstatus) und JCDS (Änderungsbelege – System und Benutzerstatus) sind beide Teile des Änderungsmanagements in SAP und enthalten Informationen über den Status von Objekten in verschiedenen Prozessen und Änderungsbelegen. Diese beiden Tabellen enthalten somit wichtige Informationen über den Status von Objekten im SAP-System und die Änderungshistorie dieser Status und stehen somit in einem fixen Zusammenhang mit dem Änderungsmanagement, dem Entwicklungsprozess und der Lebenszyklusverwaltung von Objekten. Der Zugriff auf diese Tabellen sollte daher auf autorisierte Benutzer mit entsprechenden Berechtigungen beschränkt sein, um die Integrität der Statusinformationen und der Änderungsdokumentation zu gewährleisten.

7. RFCDES – Tabelle für Remote Function Call Destinationen

Die RFC-Destinationsdaten werden primär in der Tabelle RFCDES (und RFCDESCTRL) gespeichert. Diese Tabelle enthält Einträge für die einzelnen RFC-Destinationen, die im System definiert sind. Jeder Eintrag enthält Informationen wie den Namen der RFC-Destination, die Art der Verbindung (z. B. TCP/IP oder HTTP), die Adresse des Zielhosts, den Port und andere relevante Verbindungsdetails. Die Tabelle RFCDES ist schutzbedürftig, da sie sensible Informationen über die Verbindungen zu anderen Systemen enthält. Ein unbefugter Zugriff auf diese Informationen kann zu Sicherheitslücken führen und das SAP-System und die damit verbundenen Systeme gefährden. Es ist wichtig, den Zugriff auf diese Tabelle zu beschränken und sicherzustellen, dass nur autorisierte Benutzer mit den entsprechenden Berechtigungen Zugriff auf die RFC-Destinationen und ihre Verbindungsinformationen haben.

8. T000 und T000T – System- und Mandanteninformationen

Diese Basis-Tabelle enthält allgemeine Einstellungen und Konfigurationsdaten für das gesamte System. Hierzu gehören beispielsweise Spracheinstellungen, Datums- und Zeiteinstellungen sowie Währungseinstellungen. Änderungen an diesen Einstellungen können weitreichende Auswirkungen auf das System haben und sollten daher mit Vorsicht vorgenommen werden.

9. TBTCO – Job-Zustandsübersichtstabelle

Die Tabelle TBTCO enthält Informationen über die Status und Details der Batch-Jobs im SAP-System. Die Tabelle TBTCO dient als Übersicht über die verschiedenen Batch-Jobs im System und ermöglicht die Verwaltung und Überwachung dieser Jobs. Da Batch-Jobs in der Regel wichtige Systemprozesse steuern und automatisch ohne Benutzerinteraktion ablaufen, ist es wichtig, den Zugriff auf die Tabelle TBTCO zu schützen. Ein unbefugter Zugriff oder unautorisierte Änderungen könnten zu Störungen in der Jobausführung und im schlimmsten Fall zu Betriebsstörungen im SAP-System führen.

10. TFDIR – Funktionsmodule

Diese Tabelle enthält wichtige Informationen über Funktionsbausteine im SAP-System. Funktionsbausteine sind vordefinierte ABAP-Funktionen, die bestimmte Aufgaben ausführen und in anderen ABAP-Programmen wiederverwendet werden können. Sie dienen dazu, bestimmte Funktionalitäten bereitzustellen, die von anderen Programmteilen aufgerufen werden können. Eine unangemessene Verwaltung dieser Tabelle kann zu Sicherheitsrisiken und Compliance-Verletzungen führen. Zum Beispiel könnten Benutzer unautorisierten Zugriff auf bestimmte Funktionsgruppen haben. Es ist wichtig, den Zugriff auf diese Tabelle und die Verwendung von Funktionsgruppen sorgfältig zu überwachen, um Sicherheitslücken zu verhindern, die Integrität der Funktionen zu wahren und Geschäftsprozesse zu schützen.

11. TADIR – Katalog der Repository-Objekte

Diese Tabelle enthält Informationen über alle ABAP-Repository-Objekte in einem SAP-System wie bspw. ABAP-Programme, Funktionsgruppen, Transaktionen, Datenbanktabellen oder Datenelementen. Die TADIR-Tabelle ist daher eine umfassendere und allgemeinere Tabelle als die TRDIR-Tabelle. Eine unangemessene Verwaltung dieser Tabelle kann zu Sicherheitsrisiken und Compliance-Verletzungen führen. Zum Beispiel könnten Benutzer unautorisierten Zugriff auf bestimmte Repository-Objekte haben und diese mit weitreichenden Berechtigungen korrumpieren. Ein ausreichender Schutz muss hier explizit eingehalten werden, da sie eine der kritischsten Tabellen in einem SAP-System darstellt.

12. TRDIR – Program Directory

Sie enthält Informationen über ABAP-Repository-Objekte in einem SAP-System. Im Gegensatz zur Tabelle TADIR enthält die Tabelle TRDIR spezifische Informationen über ABAP-Repository-Objekte, die als Transaktionen gekapselt sind. Sie listet somit die Transaktionscodes (TCODEs) im SAP-System auf und verknüpft sie mit den zugrunde liegenden Programmen oder Funktionen, die bei der Ausführung dieser Transaktionen aufgerufen werden. Es ist wichtig, den Zugriff auf diese Tabelle und die Verwendung von Repository-Objekten sorgfältig zu überwachen und den Zugriff nur einem ausgewählten Personenkreis zu geben.

13. TSP01 – Spool Aufträge

Die SAP-Tabelle TSP01 enthält Informationen über die Berechtigungen für die Verwaltung von Spool-Aufträgen im SAP-System. Spool-Aufträge sind Ausgabeaufträge, die während der Verarbeitung von Berichten, Druckaufträgen oder anderen SAP-Prozessen erzeugt werden und temporär in einer Warteschlange (Spool) gespeichert werden, bevor sie gedruckt oder in andere Formate exportiert werden. Die Tabelle TSP01 ist schutzbedürftig, weil sie sensible Informationen über die Berechtigungen für die Verwaltung von Spool-Aufträgen und deren Inhalte beherbergt.

14. TSTC – Transaktionengrundtabelle

Diese Basis-Tabelle enthält Daten zu den Transaktionscodes, die im System verwendet werden. Transaktionscodes sind Abkürzungen für bestimmte Geschäftsprozessanwendungen oder -funktionen und ermöglichen es Benutzern, schnell auf bestimmte Funktionen zuzugreifen. Änderungen an diesen Transaktionscodes können Auswirkungen auf die Benutzerfreundlichkeit und die Geschäftsprozesse haben. Die TSTC-Tabelle ist daher von entscheidender Bedeutung für die Steuerung des Zugriffs auf Transaktionen und zur Verhinderung unbefugter Zugriffe.

15. USR02 – Benutzerdaten

Die SAP-Tabelle USR02 (Benutzerdaten) enthält wichtige Informationen über Benutzerkonten im SAP-System. Diese Tabelle speichert die Benutzerdaten, einschließlich der Benutzernamen, der verschlüsselten Kennwörter, der Gültigkeitsdaten, der Sperrdaten und anderer Informationen im Zusammenhang mit Benutzerkonten. Allein schon im Kontext von Datenschutz, aber auch der allgemeinen IT-Sicherheit ist der Zugriff auf die Tabelle USR02 zu schützen und sicherzustellen, dass nur autorisierte Benutzer mit den entsprechenden Berechtigungen Zugriff auf Benutzerkonten und -daten haben.

16. USR40 – Nicht zulässige Passwörter

Diese Tabelle enthält eine Liste von Passwörtern, die aus Sicherheitsgründen nicht zulässig sind. Wenn Benutzer ein neues Passwort setzen oder ihr Passwort ändern möchten, überprüft das SAP-System, ob das eingegebene Passwort in dieser Tabelle enthalten ist. Wenn das Passwort in der „USR40“-Tabelle aufgeführt ist, wird es als nicht sicher angesehen und das gesetzte Passwort wird systemseitig abgelehnt. Benutzer werden daraufhin aufgefordert, ein anderes, sichereres Passwort zu wählen. Auf diese Tabelle sollte nur ein ausgewählter Personenkreis Zugriff haben, da man durch die Veränderung der Tabelle schnell Zugriff auf das SAP-System ermöglichen kann bzw. Passwörter zu leicht per Brut-Force-Angriffe herauszufinden sind.

Analyse kritischer Zugriffsrechte auf Tabellen mittels der Xiting Authorizations Management Suite

Eine sorgfältige Verwaltung von bspw. Benutzerdaten, Rollenprofilen und Änderungsprotokollen kann dazu beitragen, sicherzustellen, dass nur autorisierte Benutzer auf kritische Daten zugreifen und Änderungen vornehmen können. Daher ist nicht nur ein Zugriff auf Tabellen durch die S_TABU* Berechtigungsobjekte zu beschränken, sondern auch durch etwaige Administrationstransaktionen und Basis sowie Debug-Replace Berechtigungen. Um dies gesamtheitlich analysieren zu können, brauchen sie zum einem ein Analysetool und zum anderen ein Regelwerk. Dies liefert Ihnen die Xiting bereits mit ihrer all-in-one Lösung XAMS. Zum einem bekommen Sie ein vordefiniertes Risikoregelwerk CRAF (Critical Risk Authorization Framework) und zum anderem verschiedenste Analysemodule wie Role Profiler oder Security Architect. Das Xiting Risikoregelwerk CRAF ist ein wichtiges Werkzeug im Bereich der IT-Sicherheit, insbesondere für SAP-Systemlandschaften. Dieses einzigartige Risikoregelwerk besteht aus zahlreichen Regeln und Best Practices, die wir auf Basis von Branchenstandards, regulatorischen Anforderungen, jahrelanges Entwickler Know-How und in Zusammenarbeit mit unseren Wirtschaftsprüferpartnern entwickelt haben. Es ermöglicht eine kontinuierliche Risikobewertung von Systemaktivitäten und -prozessen auf Basis der zugrundeliegenden Berechtigungen. Somit kann man potenzielle Risiken und Schwachstellen im System identifizieren. Dadurch können Maßnahmen ergriffen werden, um diese Risiken zu minimieren oder zu eliminieren. Sie können auch individuelle Regeln und Maßnahmen festlegen, um sicherzustellen, dass die kundeneigenen Sicherheitsanforderungen erfüllt werden und das Risiko von Datenverlust und -missbrauch minimiert wird. Durch die Nutzung des CRAFs-können Sie somit gewährleisten, dass ihre SAP-Systeme stets den aktuellen Sicherheitsansprüchen entsprechen und dass das Risiko von Sicherheitsverletzungen minimiert wird. Ein Risikoregelwerk ist ein wichtiger Bestandteil eines ganzheitlichen IT-Sicherheitskonzepts und sollte von Unternehmen ernst genommen werden, um die Sicherheit und Integrität ihrer Systeme und Daten zu gewährleisten. Wie komplex und vielseitig das Xiting CRAF ist, zeige ich mit praxisnahen Beispielen in meinem nächsten Blog mit dem Thema „DAS Risikoregelwerk CRAF der Xiting – Schluss mit kritischen Berechtigungen und SODs“.

Fazit

Die oben genannten kritischen SAP-Basis-Tabellen sind von entscheidender Bedeutung für die IT-Sicherheit in SAP S/4HANA und dessen SAP-Anwendungen. Durch die Überwachung dieser Tabellen können Unternehmen sicherstellen, dass ihre Daten und Prozesse vor unbefugtem Zugriff und Manipulation geschützt sind. Vergessen Sie nicht, die Verwaltung kritischer Tabellen ist ein wesentlicher Bestandteil der IT-Sicherheit in SAP S/4HANA eines jeden Unternehmens, egal ob on-premise oder cloud-basiert. Es ist wichtig, dass Unternehmen ihre eigene spezifische Liste kritischer Tabellen identifizieren und diese entsprechend verwalten und schützen. Die Implementierung einer umfassenden Sicherheitsstrategie, die die Überwachung und Verwaltung von Tabellen umfasst, um sicherzustellen, dass ihre Daten und Prozesse sicher und geschützt sind, ist unabdingbar. Denn eine schlechte Verwaltung dieser kann zu schwerwiegenden Sicherheitsproblemen führen, wie unbefugtem Zugriff auf sensible Daten oder Änderungen an Daten ohne entsprechenden Genehmigungsprozess oder sogar Änderungsbelegen. Es ist daher von entscheidender Bedeutung, dass Unternehmen sich der Bedeutung dieser Tabellen bewusst sind und geeignete Maßnahmen ergreifen, um ihre IT-Sicherheit zu stärken und das Risiko von Sicherheitsverletzungen zu minimieren. Die XAMS bietet im Vergleich zu den SAP-Standardanalysewerkzeuge noch viel mehr und weitreichendere Funktionen, um zielgerichtet und übersichtlich solch Sicherheitsmonitoring zu ermöglichen. Sie können hier bspw. von Alarmfunktionen, einer Erstellung eines individuellen Regelwerks basierend auf bereits bestehenden best practice Regeln oder systemübergreifenden Monitoring profitieren. Wir bieten sogar unterschiedlichste Regelwerke und Inhalte, wie bspw. für kritische Basisberechtigungen, aber auch SAP HR oder DSGVO Regelwerke an.

Darüber hinaus bietet die XAMS noch unzählige weitere innovative Features für Ihren Berechtigungsalltag an. Schauen Sie doch gerne Sie bei einem unserer wöchentlichen Webinare vorbei, um unsere Suite näher kennenzulernen. Zudem bieten wir auch eine Vielzahl von verschiedenen Services und Produkte an, um Sie bei der Wartung Ihres Berechtigungswesen zu unterstützen.

- Die TOP 20 SAP IT Basis-Tabellen mit besonderem Schutzbedürfnis in SAP S/4HANA - 7. September 2023

- Benutzertrace – Was ist die Transaktion STUSERTRACE? - 8. August 2022

- Berechtigungstrace für SAP-Berechtigungen – Transaktion STUSOBTRACE - 29. Juni 2022