Berechtigungstrace für SAP-Berechtigungen – Transaktion STUSOBTRACE

Einführung

Nachdem wir uns mit dem Systemtrace mittels der Transaktionen STAUTHTRACE und ST01 in meinem letzten Blog zum Thema Traces beschäftigten hatten, soll es heute um den sogenannten Berechtigungstrace gehen. Die Hauptaufgabe dieses Trace ist die Pflege von Berechtigungsvorschlagswerten. Im Gegensatz zum Systemtrace ist dieser Trace-Typ ein systemweiter Langzeittrace und die gesammelten Daten können mithilfe der Transaktion STUSOBTRACE ausgewertet werden. Hauptaugenmerk des Berechtigungstrace ist, auf Basis der gesammelten Trace-Daten die benötigten Berechtigungsvorschlagswerte und Prüfkennzeichen für die jeweilige Applikation zu pflegen. Dies ist vor allem bei Eigenentwicklungen hilfreich. Nichtsdestotrotz kann man mit diesem Trace auch bspw. fehlende Berechtigungsdaten im Berechtigungsprofil einer Rolle oder das Rollenmenü pflegen, auch wenn es damit meinerseits nicht empfohlen wird. Der technische Grund dafür wird im Abschnitt „Der Berechtigungstrace im Überblick“ ersichtlich.

Daher wird der Kerninhalt dieses Blogs vor allem die Pflege der Transaktion SU24 Daten sein und wie man überhaupt diesen Trace aktiviert sowie einhergehende Grundlagen und Auswertungsmöglichkeiten.

Die Berechtigungsvorschläge sind seit der Umstellung der SAP ABAP Berechtigungslogik von sogenannten Aktivitätsgruppen und Profilen hin zu Rollen Dreh- und Angelpunkt für einen ordnungsgemäßen Rollenbau. Sie stellen das Fundament für Ihr Berechtigungskonzept dar, egal ob Sie noch SAP ERP oder schon SAP S/4HANA mit SAP Fiori nutzen. Die Pflege ist für sämtliche Menüobjekte möglich, wie bspw. Transaktionen, RFC Funktionsbausteine, OData Services, etc und die Nutzung dieser Berechtigungsvorschlagswerte vereinfacht den Aufwand bei der Rollenpflege enorm.

Die Nutzung der Berechtigungsvorschlagswerte innerhalb des Berechtigungsprofils der jeweiligen Rolle per Transaktion PFCG ist jedoch nur möglich, wenn diese auch in der Transaktion SU24 gepflegt sind. Dabei können Sie Vorschläge von SAP als auch kundeneigenen Programmen (Transaktionen) pflegen. Beachten Sie jedoch, dass die Pflege von SAP Standardtransaktionen dies möglicherweise auch einen erhöhten Aufwand bei einem Transaktion SU25 Upgrade mit sich bringt. Die SAP-Note 1866210 beinhaltet noch weitere Informationen zum Berechtigungstrace.

Notwendige Systemeinstellungen der Profilparameter

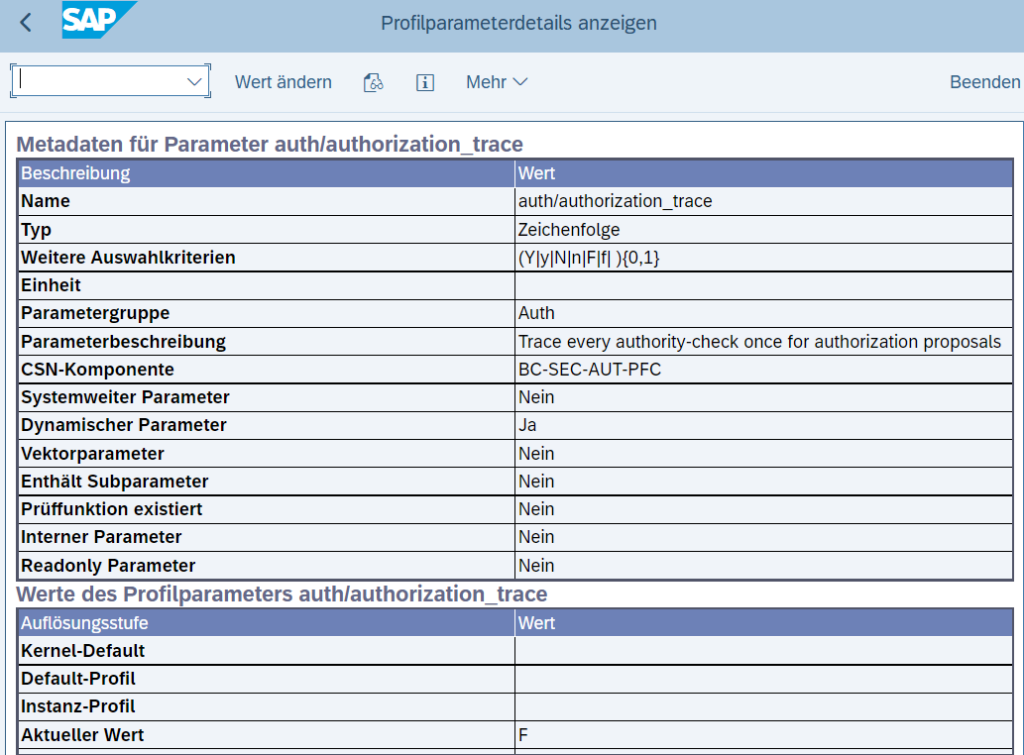

Bevor Sie mit der Pflege Ihrer Berechtigungsvorschlagsdaten starten können, müssen Sie zunächst den benötigten Profilparameter aktivieren. In Abbildung 1 sehen Sie dies am Beispiel der Transaktion RZ11 für temporäre Profilparameteränderung des benötigten Parameters auth/authorization_trace. Dieser steht auf “F”, was bedeutet, dass das Trace nun aktiv ist, jedoch mit Filter und somit erst per Transaktion STUSOBTRACE auf ein gewisses Szenario (bspw. Ausführung durch Benutzer X oder Berechtigungsobjekt) eingeschränkt werden muss, damit der Trace Daten sammelt. Des Weiteren gibt es noch die Option “Y” (Trace aktivieren) und “N” (Trace deaktivieren).

Beachten Sie bitte, dass bei aktiviertem Trace mittels Filter nur bis zu fünf Benutzer oder Berechtigungsobjekte gefiltert werden kann. Jedoch empfehle ich diesen Trace mit Filter zu fahren, um etwaigen Performance-Problemen vorzubeugen. Außerdem sollte er nicht dauerhaft laufen, sondern nur im Testzeitraum.

Der Berechtigungstrace im Überblick

Die gesammelten Daten dieses applikationsserverunabhängigen Langzeittrace werden in der Datenbanktabelle USOB_AUTHVALTRC abgelegt. Da es sich hierbei um eine Datenbanktabelle und keine Systemdatei handelt, werden die Daten auch glücklicherweise nicht mittels eines Ring-Puffer-Verfahrens überschrieben. Es ist jedoch zu beachten, dass der Trace jeweils die Daten pro Berechtigungsprüfung je Applikation sammelt. Das bedeutet im Umkehrschluss, dass hierbei keine benutzerspezifische Auswertung erfolgt, sondern die eigentliche Applikation an sich im Vordergrund steht. Dies macht auch Sinn, da Sie ja mithilfe dieses Werkzeugs Ihre Berechtigungsvorschlagswerte sowie Prüfkennzeichen pflegen wollen, und keine Berechtigungsdaten für Rollen und Endbenutzer.

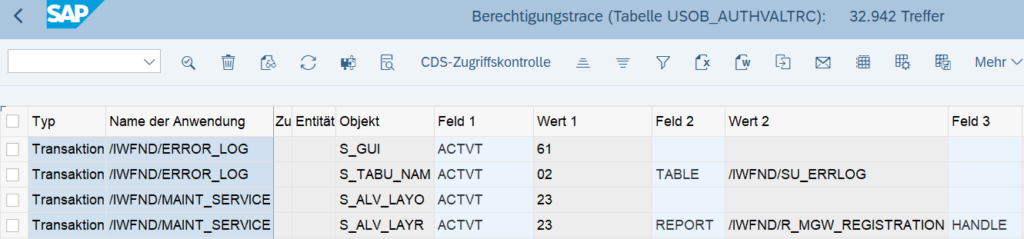

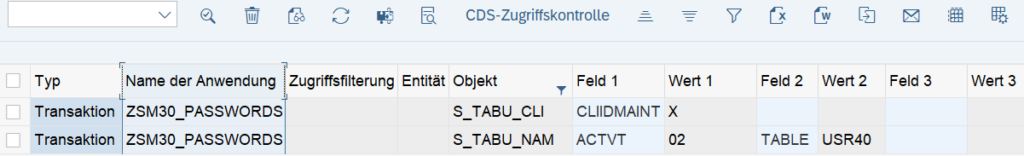

Die Darstellung der Trace-Ergebnisse ist ähnlich zum Systemtrace. Sie haben auch hier die Möglichkeiten, bestimmte Datensätze zu löschen, in den Quellcode abzuspringen, Informationen und Dokumentation für bestimmte Berechtigungsobjekte einzusehen, in die CDS-Zugriffskontrolle abzuspringen oder die Daten auch mittels der Up- und Download-Funktionen weiter aufzubereiten oder zu speichern (Abbildung 2).

Im Gegensatz zum Systemtrace beispielsweise werden bei diesem Trace jedoch keine Return-Codes mit angegeben. Dies hat den einfachen Grund, dass diese Information nicht benötigt wird, da Sie die Daten in der Transaktion SU24 pro Applikation pflegen wollen und keine Berechtigungsfehler prüfen. Des Weiteren ist es wichtig zu beachten, wie bei jedem Trace (bspw. Transaktion ST01/ STAUTHTRACE), dass nicht alle aufgelisteten Werte gepflegt werden, da ja nicht jede Berechtigungsprüfung per se Sinn ergibt bzw. für den erfolgreichen Aufruf einer Transaktion notwendig ist, und dieses sogenannte Grundrauschen nicht zwingend in der Transaktion SU24 gepflegt werden muss.

Berechtigungsvorschlagswertpflege mittels Transaktion STUSOBTRACE

Um die Nutzung und Möglichkeiten des Berechtigungstrace per Transaktion STUSOBTRACE näher darstellen zu können, machen wir uns ein gängiges Fallbeispiel zu nutzen.

Fallbeispiel: Der interne Sicherheitsbeauftragte der Firma ACME möchte die Liste verbotener Passwörter für das SAP-System pflegen bzw. aktualisieren. Hierbei soll er aus sicherheitsrelevantem Aspekt über die Transaktionen SE16 oder SM30 keinen kompletten Zugriff auf alle Tabellen des SAP-Systems haben, sondern nur auf die dafür vorgesehene Tabelle USR40 mittels der Aktionen Anzeige und Pflege. Somit ist die Aufgabe des System- bzw. Berechtigungsadministratoren, eine neue Funktion im Sinne einer geeigneten Parametertransaktion zu erstellen und die notwendigen Werte dann auch in der Transaktion SU24 für diesen neuen Transaktionscode zu pflegen. Dafür nutzt der Administrator den Berechtigungstrace wie folgt:

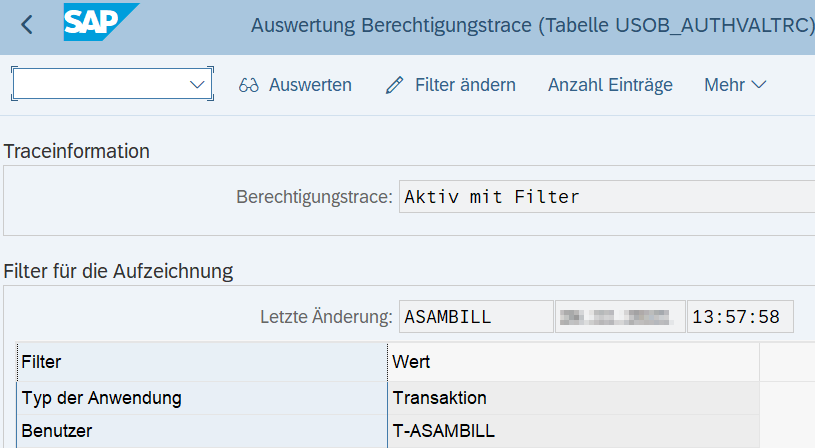

Zunächst aktiviert der Administrator (ASAMBILL) auf dem Entwicklungssystem (DEV) den Profilparameter auth/authorization_trace mit F, damit der Berechtigungstrace mit Filter eingeschalten wird. Daraufhin setzt er in der Transaktion STUSOBTRACE den Filter für seinen Testbenutzer (T-ASAMBILL) und bei Applikation auf Transaktion (Abbildung 3).

Somit sammelt der Berechtigungstrace nun nur die relevanten Applikationsdaten für Transaktionen des Benutzers T-ASAMBILL.

Ein sinnvoller Ansatz zur Pflege der Berechtigungsvorschlagswerte ist es auch, den Berechtigungstrace auf dem Produktivsystem (PRD) einzuschalten und für bestimmte Applikationen, besonders Eigenentwicklungen, die entsprechenden geschäftsrelevanten Daten sammeln zu lassen. Daraufhin kann man dann die Daten auswerten und entsprechend des Geschäftsalltags für bestimmte Applikationen sinnvoll pflegen.

Mit dem Testbenutzer führt er nun die neue Parametertransaktion ZSM30_PASSWORDS aus. Somit startet der Benutzer direkt über die Transaktion SM30 in die Tabelle USR40, ohne dabei in irgendeiner Form den initialen Pflegebildschirm der Transaktion SM30 betreten zu können. Nun kann er testweise auch ein paar Daten pflegen, um den Arbeitsalltag so gut wie möglich nachzustellen und beendet die Testtätigkeit.

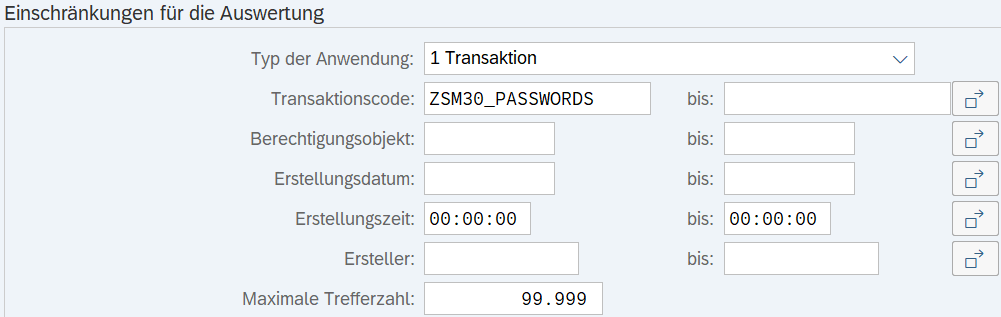

Daraufhin startet er wieder die Transaktion STUSOBTRACE für die Auswertung des Tests. Hierbei schränkt er wie in Abbildung 4 zu erkennen, auf den Transaktionscode ZSM30_PASSWORDS ein.

Anschließend gelangt er mittels des Buttons „Auswerten“ in den Ergebnisbildschirm. Das Resultat ist eindeutig (Abbildung 5).

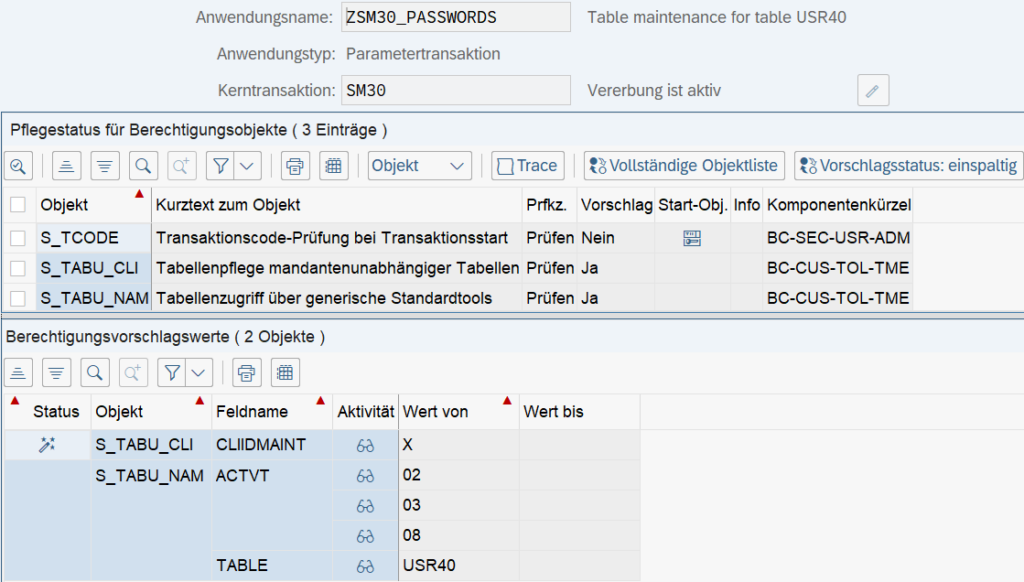

Die Transaktion ZSM30_PASSWORDS greift auf eine mandantenunabhängige Tabelle zu und somit wird auch das Berechtigungsobjekt S_TABU_CLI mit dem Feldwert X für das Berechtigungsfeld CLIIDMAINT benötigt. Des Weiteren ist natürlich das Berechtigungsobjekt S_TABU_NAM (Tabellenzugriff über generische Standardtools) mit den Berechtigungsfeldwerten 02 (Ändern) bei ACTVT und USR40 bei TABLE wichtig, um überhaupt die Tabelle öffnen bzw. Daten in dieser ändern zu können. Der Konsistenz wegen können Sie auch noch den Aktivitätswert 03 (Anzeige) und 08 (Anzeige Änderungsbelege) für ACTVT pflegen. Somit sollte sich für dieses Fallbeispiel das folgende Bild für die Parametertransaktion ZSM30_PASSWORDS in der Transaktion SU24 ergeben (Abbildung 6).

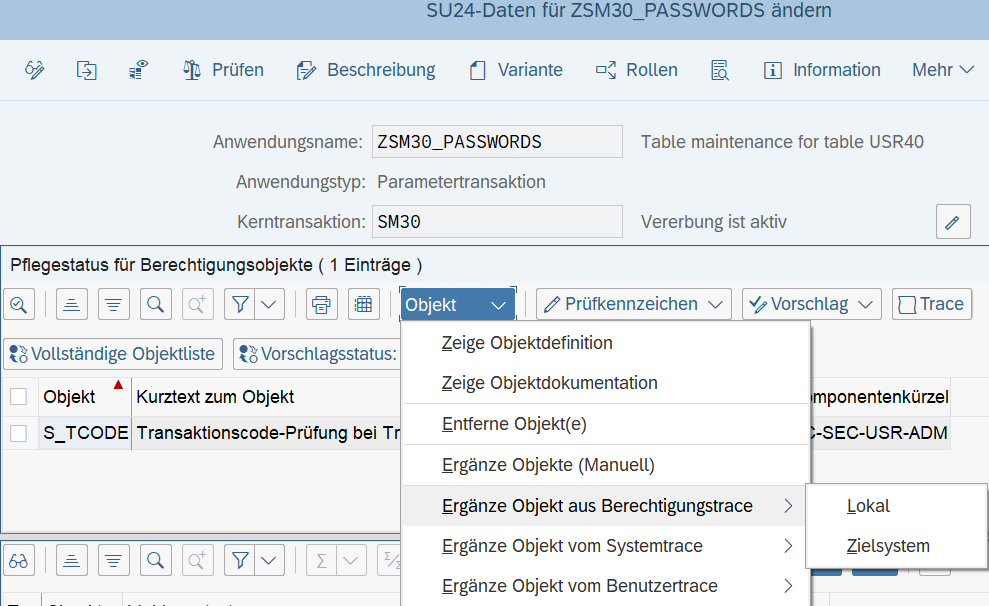

Darüber hinaus ist es jedoch auch möglich, nicht nur direkt über die Transaktion STUSOBTRACE die fehlenden Berechtigungsvorschläge auszuwerten, sondern auch durch die integrierte Trace-Funktion in der Transaktion SU24. Dadurch können Sie per Klick die geeigneten Berechtigungen direkt in die Transaktion SU24 für die jeweilige Applikation übernehmen bzw. technisch gesehen in die Tabelle USOBT_C und USOBX_C. Hierbei müssen Sie jedoch beachten, dass Sie zunächst die benötigten Berechtigungsobjekte hinterlegen (Abbildung 7).

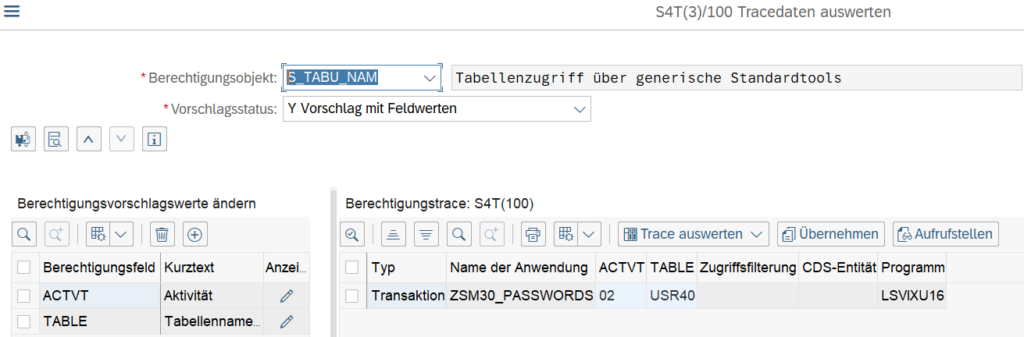

Ist dies getan, können Sie dann auch die Berechtigungsfeldwerte mittels der zweiten integrierten Trace-Funktion (Button Trace) pflegen (Abbildung 8).

Bitte beachten Sie hierbei, dass Sie sich durch die jeweiligen Berechtigungsobjekte in der oberen Auswahl von Abbildung 8 klicken und dann jeweils die benötigten Berechtigungswerte pro Objekt für die entsprechende Applikation übernehmen. Die Auswahl des Vorschlagsstatus Y – Vorschlag mit Feldwerten sollte dabei in den meisten Fällen ausgewählt sein.

Die Pflege des Berechtigungsobjekts S_TCODE ist dabei nicht notwendig, da dieses Objekt vom SAP-System automatisch in das Berechtigungsprofil der Rolle übertragen wird, solange Sie ordnungsgemäß die Rollen über das Rollenmenü aufbauen.

Nach der Pflege der jeweils benötigten Berechtigungsvorschläge können Sie diese dann mittels des Einbaus der Transaktion im Rollenmenü durch den Profilgenerator auch direkt nutzen, nachdem Sie die etwaigen offenen Berechtigungsfelder im Berechtigungsprofil der Rolle gepflegt und das Profil generiert haben.

Fazit

Ziel dieses Blogs war es, Ihnen nicht nur den Berechtigungstrace und die damit einhergehende Transaktion STUSOBTRACE näherzubringen, sondern Sie auch für die Vorschlagswertpflege der applikationsspezifischen Berechtigungen zu sensibilisieren. Mithilfe der Transaktion STUSOBTRACE können Sie schnell und unkompliziert die Berechtigungsdaten Ihrer Eigenentwicklungen auf Vordermann bringen, vorausgesetzt sie beinhalten auch die sicherheitskonformen AUTHORITY-CHECK Angaben im Quellcode. Dieses sehr hilfreiche Tool kann Ihnen hier behilflich sein und gleichzeitig reduzieren Sie den Wartungs- und Pflegeaufwand Ihrer Rollen. Selbst die SAP selbst nutzt den Berechtigungstrace, um die notwendigen Berechtigungsdaten für Applikationen in der Transaktion SU22 zu pflegen. Es gilt jedoch hier nochmals zu erwähnen, dass dieses Tool dennoch auch mit Vorsicht zu handhaben ist, da auch oft kritische Berechtigungsobjekte geprüft werden, welche teilweise nicht benötigt werden und somit nicht einfach alles aus dem Trace übernommen werden darf.

Die XAMS bietet neben den SAP-Standardanalysewerkzeuge noch weitaus mehr Funktionen, um zielgerichtet und übersichtlich solche Trace-Daten auszuwerten. Dafür können Sie unseren Xiting SU24 Checkman benutzen, der Ihnen massenhaft und übersichtlich die verschiedensten Berechtigungsvorschlagswerte aufzeigt und per Klick etwaige fehlende Daten aus der Ergebnisliste heraus pflegen lässt. Hier bietet die XAMS darüber hinaus auch eine integrierte White-/ Blacklist an, welches die Validierung von Grundrauschen und kritischen Berechtigungen kenntlich macht und dadurch auf mögliche Risiken hingewiesen wird.

Außerdem bietet die von Xiting entwickelte Softwarelösung XAMS noch unzählige weitere innovative Features für Ihren Berechtigungsalltag an. Schauen Sie doch gerne Sie bei einem unserer regelmäßigen Webinare vorbei, um unsere Suite näher kennenzulernen. Zudem bieten wir auch eine Vielzahl von verschiedenen Services und Produkte an, um Sie bei der Wartung Ihres Berechtigungswesen zu unterstützen.